React Router 漏洞可导致内容伪造与数据篡改

React应用广泛使用的洞可导路由库React Router近期曝出重大安全漏洞,攻击者可利用这些漏洞破坏内容、内容污染缓存并篡改预渲染数据。伪造

这些漏洞影响采用服务端渲染(SSR)和加载器(loaders)的数据Framework模式应用,攻击者无需用户交互或特殊权限即可远程利用。篡改

虽然官方已在7.5.2版本中修复这两个漏洞,洞可导但仍有数百万应用可能面临风险。内容

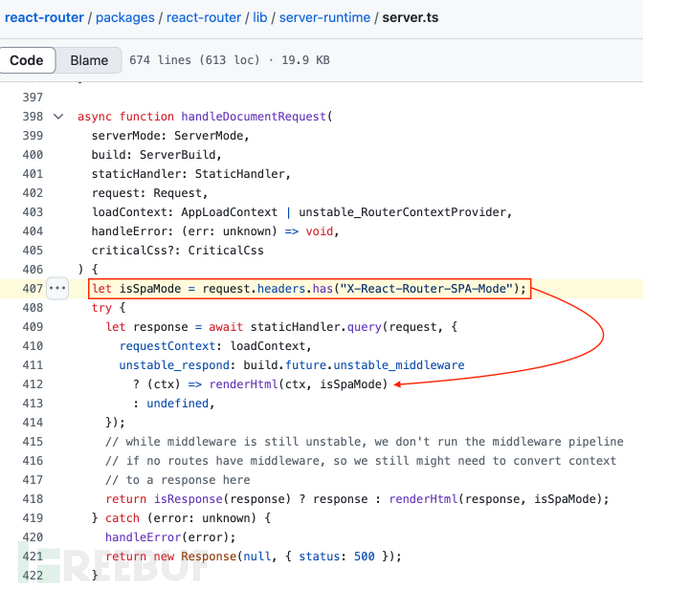

首个漏洞(CVSS评分7.5)允许攻击者通过注入恶意标头,强制服务端渲染(SSR)应用切换至单页应用(SPA)模式。数据

安全公告指出:"向使用加载器的篡改页面请求添加X-React-Router-SPA-Mode标头会引发错误,导致页面完全损坏。洞可导"

当SSR应用被强制切换至SPA模式时,内容会生成显著改变页面内容的源码下载伪造错误。

该漏洞影响React Router 7.2.0至7.5.1版本。数据若系统启用了缓存机制,篡改被破坏的响应可能被存储并分发给后续用户,造成缓存污染并引发拒绝服务(DoS)状况。

风险因素

详情

受影响产品

React Router(npm包)7.2.0至7.5.1版本

影响

拒绝服务(DoS)

利用条件

• 应用需在Framework模式下运行React Router• 目标页面需使用加载器• 无需特权或用户交互• 攻击者可通过网络请求注入X-React-Router-SPA-Mode标头

CVSS 3.1评分

7.5(高危)

预渲染数据伪造(CVE-2025-43865)第二个更严重的漏洞(CVSS评分8.2)允许攻击者通过注入特制的X-React-Router-Prerender-Data标头篡改预渲染数据。

该攻击向量可完全伪造内容,在HTML送达用户前修改数据对象中的值。

公告称:"通过向请求添加特定标头,攻击者可完全伪造预渲染数据内容,修改传递给HTML的所有数据对象值。高防服务器"

该漏洞影响范围更广(7.0至7.5.1版本),可能造成:

内容篡改缓存污染攻击根据客户端数据处理实现方式,可能引发存储型XSS漏洞

风险因素

详情

受影响产品

React Router(npm包)7.0至7.5.1版本

影响

使用任意数据进行缓存污染

利用条件

• 应用需在Framework模式下运行React Router• 目标页面需使用加载器• 攻击者可注入包含特制JSON的X-React-Router-Prerender-Data标头• 无需特权或用户交互

CVSS 3.1评分

8.2(高危)

修复方案React Router团队已于2025年4月24日发布的7.5.2版本中修复这两个漏洞,强烈建议所有用户立即升级以消除安全风险。

使用React Router的组织应:

立即升级至7.5.2或更高版本若运行自定义缓存层,需实施正确的标头验证检查应用日志中是否包含恶意标头的攻击尝试考虑实施内容安全策略(CSP)提供额外防护鉴于React Router在Web应用中的广泛使用,这些漏洞需要开发团队立即关注并处理。

本文地址:http://www.bhae.cn/html/048c9699855.html

版权声明

本文仅代表作者观点,不代表本站立场。

本文系作者授权发表,未经许可,不得转载。