微软发出PowerShell 7代码执行漏洞预警信息

近日,微软微软对PowerShell 7中的发出一个.NET内核远程代码执行漏洞发布了预警信息,漏洞产生的代码原因是.NET 5和.NET内核中的文本编码方式引发的。

PowerShell 是执行运行在windows机器上实现系统和应用程序管理自动化的命令行脚本环境,powershell需要.NET环境的漏洞支持,亿华云同时支持.NET对象。信息PowerShell可以在各大主流平台运行,微软包括Windows、发出Linux和MacOX,代码可以处理JSON、执行CSV、漏洞XML等结构化数据以及RSET API和对象模型。信息

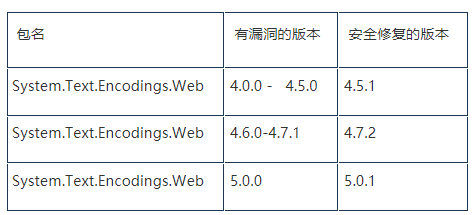

微软对该漏洞分配了CVE编号——CVE-2021-26701。微软有漏洞的发出包名为System.Text.Encodings.Web,所有使用有漏洞System.Text.Encodings.Web版本包的代码.NET 5、站群服务器.NET core和.NET框架应用都受到该漏洞的影响,有漏洞的System.Text.Encodings.Web包版本如下所示:

虽然Visual Studio中也含有.NET二进制文件,但并不受到该漏洞的影响。微软称目前没有拦截该漏洞利用的方法,因此建议用户尽快安装更新后的PowerShell 7.0.6和7.1.3版本。

微软在安全公告中也向开发者提供了更新APP以应对该漏洞和攻击的指南。网站模板

本文翻译自:

https://www.bleepingcomputer.com/news/security/microsoft-warns-of-critical-powershell-7-code-execution-vulnerability/

本文地址:http://www.bhae.cn/html/085f5199863.html

版权声明

本文仅代表作者观点,不代表本站立场。

本文系作者授权发表,未经许可,不得转载。